- 在线播放

- 分集下载

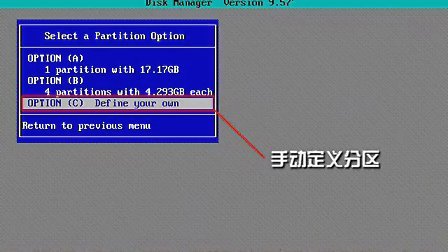

- 第01讲 使用DM万用版对硬盘进行分区

- 第02讲 winxp优化视频

- 第03讲 winxp六大常规维护

- 第04讲 winxp 安装视频

- 第05讲 如何设置bios参数

- 第06讲 Windows 中禁止系统转储文件

- 第07讲 Windows 系统下加密私钥的导入

- 第08讲 Windows 系统下加密私钥的导出

- 第09讲 NTFS文件系统目录权限设置

- 第10讲 修改管理员帐号Administrator的名称

- 第11讲 密码安全设置

- 第12讲 创建一个名为Administrator的新帐号

- 第13讲 创建新的管理员并起用

- 第14讲 不显示上次登录的用户名

- 第15讲 不让密码填写自动化

- 第16讲 用Ghost备份和恢复系统

- 第17讲 硬盘分区与格式化探悉

- 第18讲 电脑装机全过程

- 第19讲 使用PartitionMagic调整硬盘分区

- 第20讲 配置和使用Windows 2003 DFS

- 第21讲 拒绝Windows系统简单共享泄密

- 第22讲 拒绝 Windows 系统日志泄密

- 第23讲 禁止空连接

- 第24讲 禁止加密 Windows 文件夹

- 第25讲 关闭远程注册表服务

- 第26讲 关闭不必要的服务

- 第27讲 防止SYN洪水攻击

- 第28讲 windows 系统中拒绝恶意代码

- 第29讲 在注册表中关闭默认共享

- 第30讲 在注册表中关闭Messenger服务

- 第31讲 在本机上彻底禁用EFS加密所有文件

- 第32讲 在注册表中防止页面文件泄密

- 第33讲 锁定解除 Windows 注册表编辑器

- 第34讲 手工上网打补丁

- 第35讲 授权 Windows 用户的共享文件权限

- 第36讲 设置补丁自动升级

- 第37讲 清空系统远程可访问的注册表全部路径

- 第38讲 配置和使用Windows 2003 EFS

- 第39讲 在注册表中严禁系统隐私泄露

- 第40讲 设置Win2003系统防火墙

- 第41讲 拒绝 ActiveX 控件的恶意骚扰

计算机网络安全设置教程的相关介绍

外唐网分享的这部计算机网络安全教程是一部既注重于网络安全基础理论,又着眼培养读者解决网络安全问题能力的实用教程。仔细观看这部教程您可以了解计算机网络安全的方方面面,包括网络安全相关基础知识、密码学基础、身份认证与访问控制、数据库安全、恶意软件防范、Internet安全、无线网络安全技术、数据备份、网络安全管理等。

计算机网络安全是指利用网络管理控制和技术措施,保证在一个网络环境里,数据的保密性、完整性及可使用性受到保护。计算机网络安全包括两个方面,即物理安全和逻辑安全。物理安全指系统设备及相关设施受到物理保护,免于破坏、丢失等。逻辑安全包括信息的完整性、保密性和可用性。

计算机网络安全不仅包括组网的硬件、管理控制网络的软件,也包括共享的资源,快捷的网络服务,所以定义网络安全应考虑涵盖计算机网络所涉及的全部内容。参照ISO给出的计算机安全定义,认为计算机网络安全是指:“保护计算机网络系统中的硬件,软件和数据资源,不因偶然或恶意的原因遭到破坏、更改、泄露,使网络系统连续可靠性地正常运行,网络服务正常有序。”

互联网是对全世界都开放的网络,任何单位或个人都可以在网上方便地传输和获取各种信息,互联网这种具有开放性、共享性、国际性的特点就对计算机网络安全提出了挑战。互联网的不安全性主要有以下几项:1)网络的开放性。网络的技术是全开放的,使得网络所面临的攻击来自多方面。或是来自物理传输线路的攻击,或是来自对网络通信协议的攻击,以及对计算机软件、硬件的漏洞实施攻击。2)网络的国际性。意味着对网络的攻击不仅是来自于本地网络的用户,还可以是互联网上其他国家的黑客,所以,网络的安全面临着国际化的挑战。3)网络的自由性。大多数的网络对用户的使用没有技术上的约束,用户可以自由的上网,发布和获取各类信息。

网络操作系统体系结构本身就是不安全的,具体表现为:(1)动态联接。为了系统集成和系统扩充的需要,操作系统采用动态联接结构,系统的服务和I/O操作都可以补丁方式进行升级和动态联接。这种方式虽然为厂商和用户提供了方便,但同时也为黑客提供了入侵的方便(漏洞),这种动态联接也是计算机病毒产生的温床。(2)创建进程。操作系统可以创建进程,而且这些进程可在远程节点上被创建与激活,更加严重的是被创建的进程又可以继续创建其他进程。这样,若黑客在远程将“间谍”程序以补丁方式附在合法用户,特别是超级用户上,就能摆脱系统进程与作业监视程序的检测。(3)空口令和RPC。操作系统为维护方便而预留的无口令入口和提供的远程过程调用(RPC)服务都是黑客进入系统的通道。(4)超级用户。操作系统的另一个安全漏洞就是存在超级用户,如果入侵者得到了超级用户口令,整个系统将完全受控于入侵者。